1,进入安装目录

1 | C:\Users\Administrator\AppData\Local\Programs\Microsoft VS Code\resources\app\out\vs\workbench |

2,打开 workbench.desktop.main.css

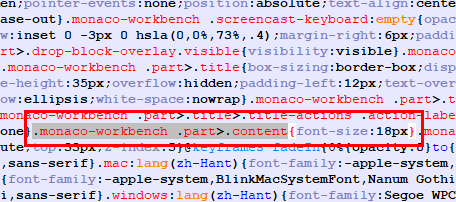

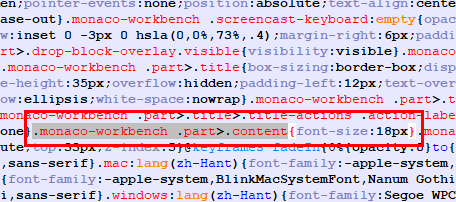

3,搜索 .monaco-workbench .part>.content

4,修改 font-size 值

5,保存,重启VS Code。

参考:

1,进入安装目录

1 | C:\Users\Administrator\AppData\Local\Programs\Microsoft VS Code\resources\app\out\vs\workbench |

2,打开 workbench.desktop.main.css

3,搜索 .monaco-workbench .part>.content

4,修改 font-size 值

5,保存,重启VS Code。

参考:

GitBash 的 shell 命令行工具,可以试用grep命令过滤:

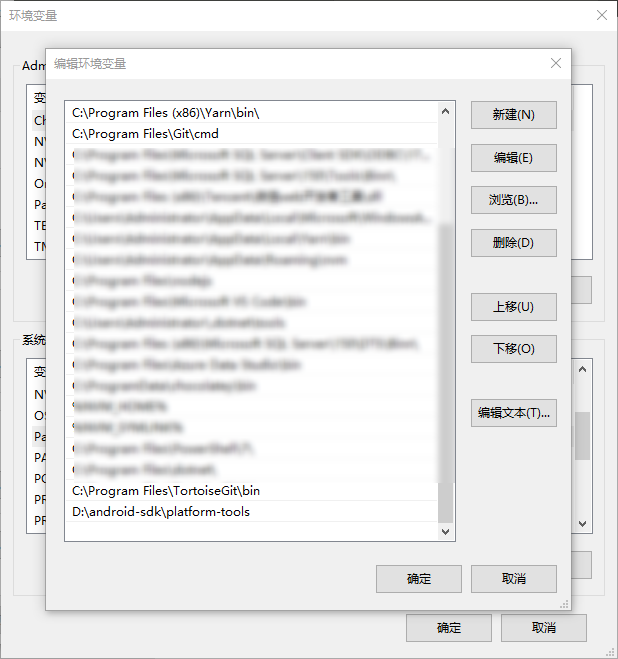

注意,需要把 adb.exe 添加到环境变量中,如下:

1 | # 产设备列表 |

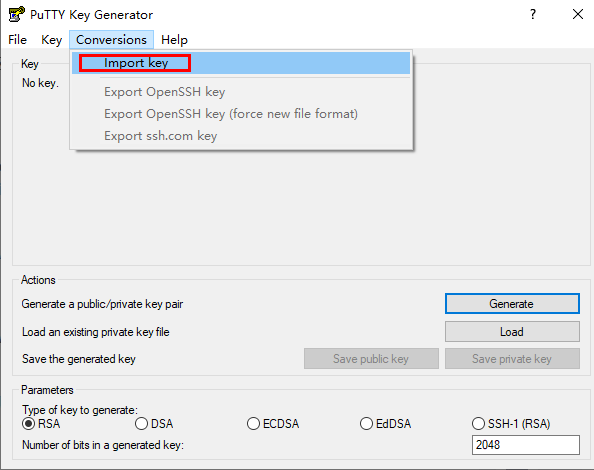

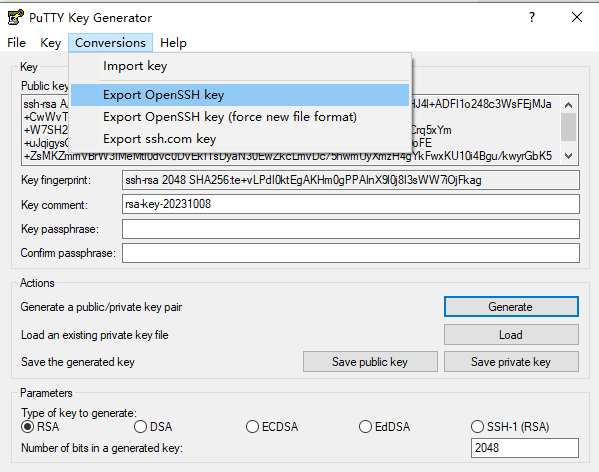

加载 PuTTYgen生成的私钥,导出openssh的秘钥:

保存文件名为id_rsa的文件,不需要拓展名(保存到 c:\用户\用户名\.ssh,即Git默认的ssh存储地址)

保存公钥:将配置 TortoiseGit 密钥时的公钥,复制一份,保存到c:\用户\用户名\.ssh,命名为id_rsa.pub。当然也可以就着上一步私钥转换的时候,直接保存公钥到默认文件夹。

这样,相当于配置了一回 Git 的 SSH (不通过 ssh-keygen -t rsa-C “邮箱” 命令配置,而是通过 PuTTYgen 将 TortoiseGit 的密钥转换成合适的格式) ,让 openSSH 与 PuTTY 使用相同的密钥,Git Bash 使用 openSSH 连接,而 TortoiseGit 使用 PuTTY 连接,互相不干扰。

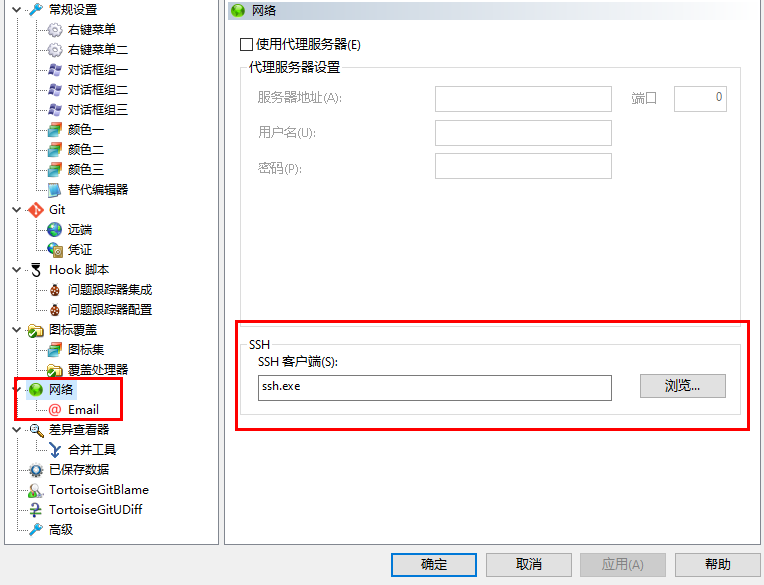

TortoiseGit–> Settings,将Network(网络)中的SSH client(SSH客户端)改为Git目录下的ssh.exe(C:\Program Files\Git\usr\bin)。

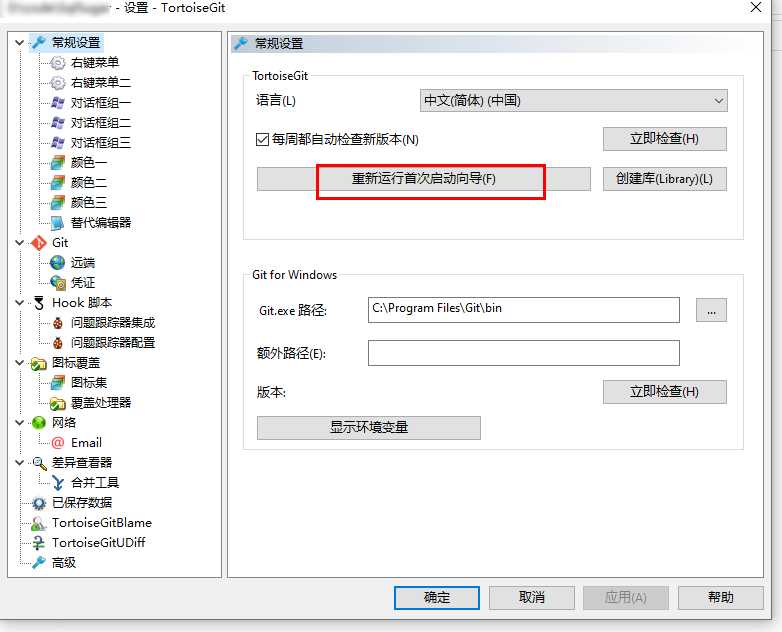

重新运行向导

找到 C:\Program Files\Git\etc\ssh目录,找到 ssh_config,在文件最后一行添加:

1 | Host github.com |

no matching host key type found. Their offer: ssh-rsa,ssh-dss

找到 C:\Program Files\Git\etc\ssh目录,找到 ssh_config,在文件最后一行添加

1 | Host * |

在服务器创建 deploy.ps1 powershell脚本,具体代码如下:

注意:前端代码的备份文件夹的上级目录需要手动创建一次。

1 | ## IIS站点发布 |

在 Jenkins => Build Steps 中配置 PowerShell脚本如下:

1 | $webSiteFolder="D:\Git\workspace\mywebsite" # 站点根目录 |

脚本中使用到了 yarn 工具,需要提前在系统中安装。

1 | # vue nginx 站点发布 |

参考:

在服务器上下载安装 .NET SDK。

下载地址: 下载 .NET 6.0

下载地址:web-deploy下载

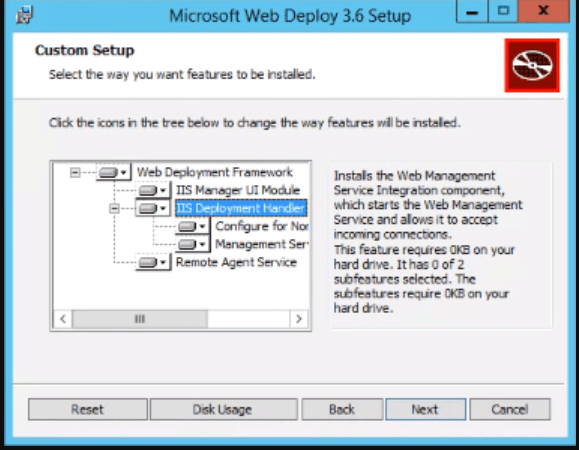

通过选择“自定义”选项来激活“IIS 部署处理程序”功能。

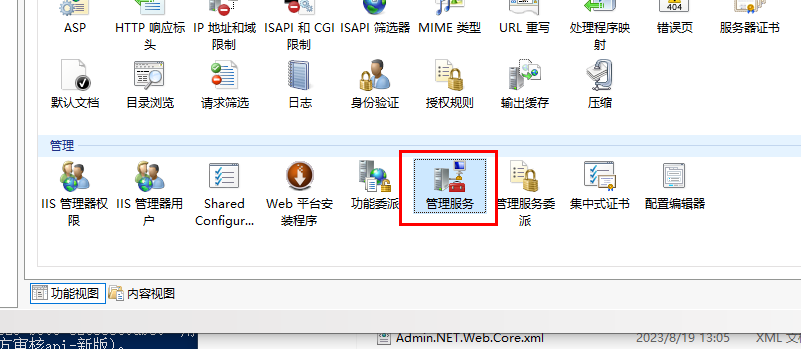

WebDeploy默认监听8172端口,可以按照以下操作自定义端口号:

先停止服务,然后在修改端口,之前启动即可。

1 | upstream apiclusterhealthy{ |

如果没有外部网络,需要运行以下命令创建:

1 | # 查看网络列表 |

创建目录:

1 | mkdir -p nginx-proxy-manager/data nginx-proxy-manager/letsencrypt |

1 | version: '3.8' |

1 | # 启动 |

容器81端口为管理端口。

Default Admin User:

Email: admin@example.com

Password: changeme

参考:

1 | mkdir -p /opt/consul/consul1/config |

1 | version: '3.5' |

1 | docker run -d --restart=always --name="portainer" -p 9200:9000 -v /var/run/docker.sock:/var/run/docker.sock 6053537/portainer-ce |

在浏览器打开 Host:9200,首次进入按照要求设置用户名,密码。

1 | iptables -L DOCKER |

1 | vim /etc/default/docker |

1 | vim /etc/docker/daemon.json |

1 | service docker start |

编写 Dockerfile 文件:

1 | FROM quay.io/keycloak/keycloak:latest as builder |

1 | docker build . -t mykeycloak:1.0.0 |

Alt + F1

1 | # 查看 |